Vào đầu những năm 2000, Sony từng là một thế lực không thể cản phá trong ngành công nghiệp game. Sự ra mắt của PlayStation 2 (PS2) đã diễn ra suôn sẻ, và game thủ toàn cầu say mê những tiến bộ công nghệ mà chiếc console này mang lại. Mặc dù PS2 sau đó đã trở thành một trong những hệ máy bán chạy nhất mọi thời đại, Sony vẫn chưa hoàn toàn hài lòng với tình hình ở giai đoạn cuối vòng đời của nó. Giống như người tiền nhiệm của mình, PS2 gặp phải một vấn đề bảo mật nghiêm trọng. Một khi lớp bảo vệ chống sao chép bị phá vỡ, nó trở thành một “miền viễn tây” đúng nghĩa, đến mức nếu bạn mua một chiếc PS1 hoặc PS2 cũ vào năm 2025, rất có thể nó đã được cài sẵn một loại modchip nào đó. Mọi thứ phải thay đổi với PlayStation 3 (PS3), và Sony đã có một kế hoạch táo bạo để tăng cường bảo mật PlayStation 3.

Khắc phục những sai lầm của PS2: Kỷ nguyên an ninh chặt chẽ

Sony đặt cược lớn vào hệ thống bảo mật PS3

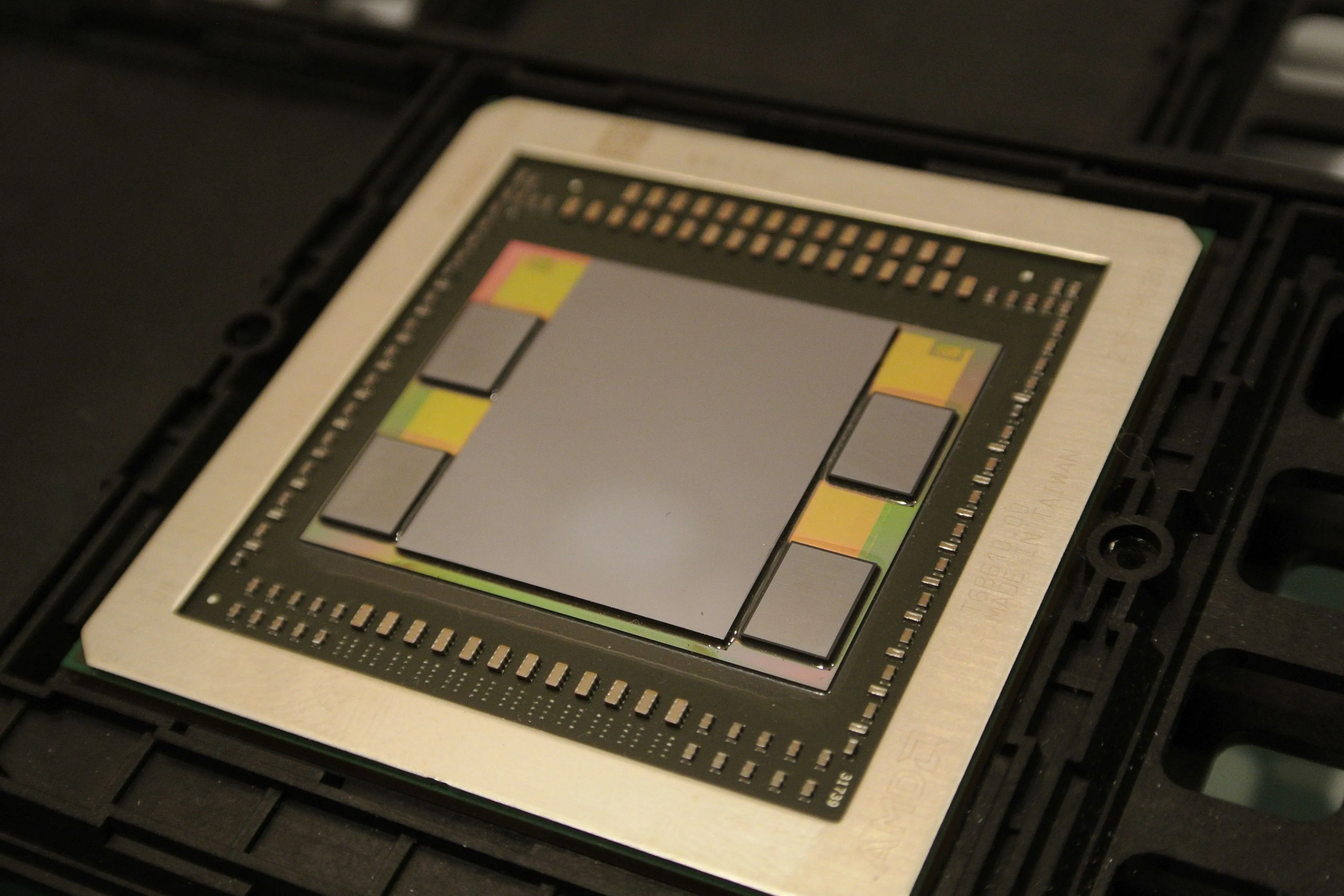

Sony đã nâng tầm cuộc chơi bảo mật của mình lên một đẳng cấp mới với PS3, chọn cách tiếp cận dựa trên một khái niệm gọi là hypervisor. Hypervisor là một lớp phần mềm trung gian cho phép Sony đảm bảo rằng chỉ mã được ký (signed code) mới được phép chạy trên hệ thống của họ. Cùng với các biện pháp bảo mật khác như lưu trữ mã hóa, các tệp thực thi có chữ ký và đặc biệt là ổ đĩa Blu-ray, họ đã phát triển một trong những console an toàn nhất mọi thời đại. Trong khi đó, Microsoft, hãng cũng áp dụng một phương pháp tương tự, lại chứng kiến hệ thống bảo mật của Xbox 360 bị phá vỡ trong vòng chưa đầy 12 tháng kể từ ngày ra mắt. Vậy điều gì đã làm nên sự khác biệt của PS3? Ngoài việc không thể khai thác firmware DVD của ổ đĩa Blu-ray theo cách tương tự như ổ đĩa DVD của Xbox 360, yếu tố then chốt lại nằm ở một tính năng không hề liên quan đến bảo mật: OtherOS.

Máy chơi game PlayStation 3 với bộ điều khiển DualShock 3 minh họa hệ thống bảo mật hypervisor chặt chẽ.

Máy chơi game PlayStation 3 với bộ điều khiển DualShock 3 minh họa hệ thống bảo mật hypervisor chặt chẽ.

OtherOS và sự kết thúc đột ngột

Quyết định sai lầm của Sony

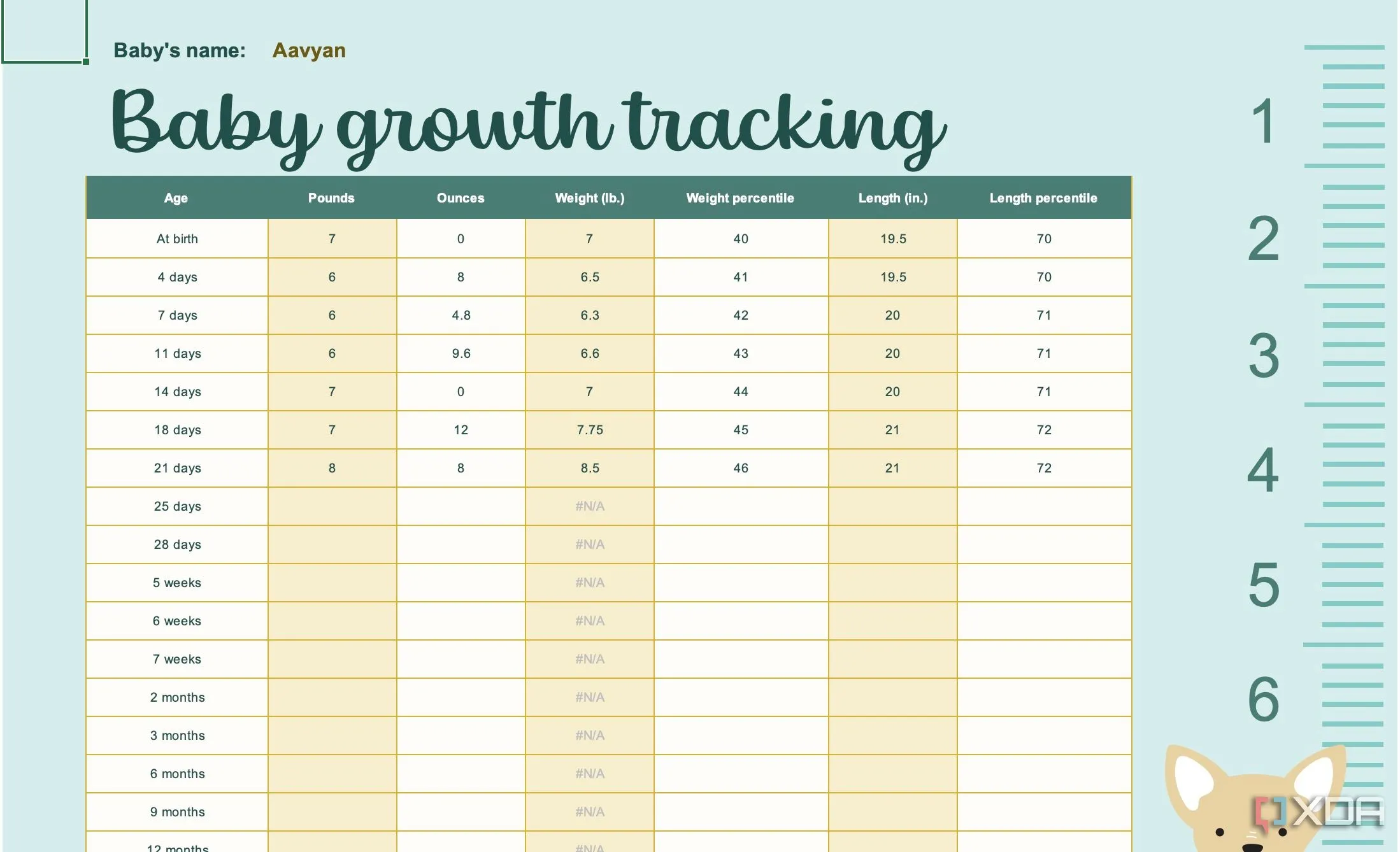

Khi PS3 được quảng bá, một trong những điểm nhấn quan trọng nhất là OtherOS – tính năng cho phép người dùng biến chiếc máy chơi game của mình thành một chiếc máy tính gia đình chạy hệ điều hành Yellow Dog Linux. Đây không phải là lần đầu tiên Sony giới thiệu khả năng chạy Linux trên console; họ đã làm điều đó với PS2 ở giai đoạn đầu vòng đời, mặc dù ở mức độ nhỏ hơn nhiều.

Đây là một phần quan trọng lý giải tại sao hệ thống bảo mật PS3 có thể duy trì lâu đến vậy. Việc có một môi trường Linux “sandbox” hoàn chỉnh, có khả năng thực hiện hầu hết mọi tác vụ như một máy tính thông thường, đã giúp “giảm nhiệt” đáng kể cho console từ những người muốn can thiệp sâu vào hệ thống. Tuy nhiên, với sự ra mắt của PS3 Slim vào cuối năm 2009, số phận của OtherOS đã được định đoạt. Phiên bản Slim sẽ không hỗ trợ tính năng này, và Sony không đưa ra bất kỳ lý do nào. Chỉ vài tháng sau, Sony đã chính thức “rút phích cắm” OtherOS, vô hiệu hóa nó trong một bản cập nhật phần mềm vào tháng 4 năm 2010. Sony lo sợ rằng OtherOS sẽ là điểm đột nhập để vượt qua hypervisor, và trong nỗ lực giữ vững thành tích bảo mật PS3 ấn tượng của mình, họ đã loại bỏ một tính năng từng được quảng cáo trước khi console ra mắt.

Trong nỗ lực tăng cường an ninh, Sony lại làm điều ngược lại; họ đã vẽ một mục tiêu khổng lồ lên PS3, và các hacker đã làm việc hết công suất để phá vỡ các biện pháp bảo mật của console. Để mọi việc tồi tệ hơn, chỉ ba tuần sau khi OtherOS bị loại bỏ khỏi PS3, một vụ kiện tập thể đã được đệ trình chống lại Sony vì hành động này. Sony đã phải dàn xếp vào năm 2018 và phải bồi thường 65 USD cho những chủ sở hữu PS3 đã mua máy trong khoảng thời gian từ năm 2006 đến tháng 4 năm 2010.

Cụm máy PlayStation 3 chạy hệ điều hành Linux, minh họa tiềm năng lớn nhưng đã bị loại bỏ của OtherOS.

Cụm máy PlayStation 3 chạy hệ điều hành Linux, minh họa tiềm năng lớn nhưng đã bị loại bỏ của OtherOS.

Bảo mật của PS3 bị phá vỡ hoàn toàn

Khi “Thần đèn” đã ra khỏi đèn, khó lòng cho vào lại

Vào tháng 9, chỉ 5 tháng sau khi OtherOS bị loại bỏ, hệ thống bảo mật PS3 cuối cùng đã bị phá vỡ. Phương pháp này cực kỳ đơn giản, và mặc dù ban đầu nó là độc quyền, nhưng nhanh chóng bị kỹ thuật đảo ngược, cho phép nó lan rộng. Phương pháp này liên quan đến việc đánh lừa cổng USB của PS3 rằng một bộ chia USB vừa được cắm vào. Điều này, đến lượt nó, cho phép đẩy một payload (tải trọng) vào console, cấp quyền truy cập vào chế độ khôi phục (recovery mode) của máy. Bằng cách khai thác chế độ khôi phục của PS3, mã không có chữ ký có thể được chạy, mở đường cho homebrew (phần mềm tự chế) và tình trạng sao chép lậu. Sony rõ ràng đã sử dụng USB để đưa các console vào chế độ dịch vụ trong quá trình sản xuất, và cách họ triển khai nó đã quay lại gây rắc rối lớn cho họ.

Trong một bài thuyết trình khét tiếng tại Đại hội Truyền thông Hỗn loạn lần thứ 27 (27th Chaos Communications Congress), một nhóm hacker có tên “fail0verflow” đã nói chi tiết về cách thức các hệ thống bảo mật PS3 bị xâm nhập, và nó không hề đơn giản. Một trong những sai lầm lớn nhất mà Sony mắc phải với PS3 là cách họ xử lý mã hóa. Ở một trong các giai đoạn của quy trình, một số ngẫu nhiên sẽ được tạo cùng với khóa riêng (private key), và số này sẽ cần được tính toán bằng một thuật toán để truy cập dữ liệu. Vì một lý do không thể giải thích được, Sony đã sử dụng cùng một số ngẫu nhiên mỗi lần, trên tất cả các console, điều này rõ ràng là một sai lầm bảo mật nghiêm trọng.

Một hành trình đầy ấn tượng và những bài học đắt giá

Sony đã quản lý để giữ cho PS3 an toàn lâu hơn nhiều so với bất kỳ console cạnh tranh nào cùng thời. Bất chấp sai lầm khi loại bỏ OtherOS và các khía cạnh khác bị bỏ qua trong bảo mật của console, PS3 cuối cùng vẫn là một thành công. Sony đã sử dụng những bài học kinh nghiệm từ PS3 để bảo mật cho PS4, vốn vẫn rất khó bị khai thác cho đến gần đây. Ngày nay, PS3 là một “giấc mơ” của giới homebrew. Với phần cứng tương đối mạnh mẽ, nó là một thiết bị tuyệt vời cho việc giả lập game và biến thành một trung tâm giải trí đa phương tiện. Và vâng, bạn vẫn có thể chạy Linux trên đó.

Tài liệu tham khảo: